Schwarzladen: Die Schwachstellen öffentlicher Stromtankstellen

Auf den folgenden Seiten dokumentiere ich, welche Schwachstellen in den aktuell verfügbaren Ladesäulen und der zugehörigen Infrastruktur zu finden sind. Zum 34. Chaos Communication Congress habe ich auch einen Vortrag zum Thema gehalten:

Den im Vortrag erwähnten Elektroauto-Simulator findet man hier.

Teil 1: Ladekarten kopieren leicht gemacht

Die Abrechnung über Ladekarten ist leider nicht sicher. Es ist mit recht einfachen Mitteln möglich, Ladekarten zu klonen oder sogar fremde Kartennummern zu erraten. Weiterlesen...

Teil 2: Ladestationen manipulieren leicht gemacht

Nicht nur die Ladekarten, auch die Netzwerkkommunikation von der Ladesäule zum Abrechnungsbackend ist unsicher. Die Kartennummern können aus dem Netzwerkverkehr gefiltert werden. Die Verschlüsselung der Datenübertragung ist oft falsch implementiert. Weiterlesen...

Teil 3: Mit USB zum Profit

Viele Ladestationen haben eine USB-Schnittstelle, über die man Konfigurationseinstellungen ändern und die Firmware updaten kann. Leider ist der Zugriff zumeist nicht geschützt, sodass man die Ladestation manipulieren kann. In einem Fall kann man auch die Ladekartennummern der vorangegangenen Benutzer auslesen. Weiterlesen...

Berichterstattung in den Medien

Der Vortrag hat etwas Aufmerksamkeit erfahren. Hier eine Auswahl:

| Datum | Überschrift | Medium |

|---|---|---|

| 28.12.2017 | Chaos Computer Club tagt in Leipzig | ZDF heute |

| 18.12.2017 | Wenn Betrüger an der Elektro-Tankstelle strom zapfen | SPIEGEL online |

| 27.12.2017 | Hacker entdeckt Sicherheitslücke an E-Tankstellen | Süddeutsche Zeitung |

| 27.12.2017 | 34C3: Riesige Sicherheitslücke bei Stromtankstellen | heise online |

| 27.12.2017 | Stromladesäulen mit Einladung zur Selbstbedienung | MDR Aktuell |

| 27.12.2017 | Elektromobilität: So leicht lassen sich Ladestationen und Ladekarten hacken | Golem |

| 27.12.2017 | Waffeln backen an der Stromtanke | TAZ |

| 07.01.2018 | CCC hackt Ladesäulen | Cleanelectric Podcast |

Die Pressemeldung des CCC gibt auch einen guten Überblick.

FAQ

Warum veröffentlichst Du das? Jetzt kann jeder auf meine Kosten laden!

Nein, das kann schon immer jeder machen. Mich würde es sehr wundern, wenn es nicht schon längst Leute geben würde, die genau das machen. Im Übrigen hab ich keine spezielle Technik verwendet oder Verschlüsselungssysteme gebrochen. Das Prinzip der Ladekarten ist einfach kaputt.

Wie ist das denn mit den Ladekarten, die ich in meinem Carsharing-Auto finde?

Im goingelectric-Forum tauchte der interessante Hinweis auf, das davon natürlich auch die Anbieter von Carsharing-Fahrzeugen betroffen sind. Doofe Situation — da sollte dann der Ladeverbundbetreiber für Abhilfe sorgen.

Was sollen die Ladeverbünde nun machen?

Ihre Hausaufgaben! Statt unsicheren Eigenentwicklungen sollten sie auf bewährte Technik wie z.B. die Abrechnung über girogo setzen. Damit können Kleinbeträge mit der normalen Girokarte kontaktlos beglichen werden.

Sind das alle Schwachstellen?

Nein, leider nicht.

Ich arbeite für einen Ladeverbund/Ladesäulenhersteller/Carsharing-Anbieter.

Ich bin gerne bereit, meine Erkenntnisse zu teilen und nach Lösungen zu suchen.

Wie kann ich mich schützen?

Vorerst keine Ladekarte mehr verwenden und diese deaktivieren (lassen). Bei New Motion kann man alternativ auch die Handyapp verwenden. Andere Anbieter wie z.B. Innogy setzen sowieso auf eine App.

Was kann ich sinnvoll tun?

Schreibt Euren Ladeverbund an und weist sie auf das Problem hin!

Warum kontaktierst Du nicht die Ladeverbundbetreiber?

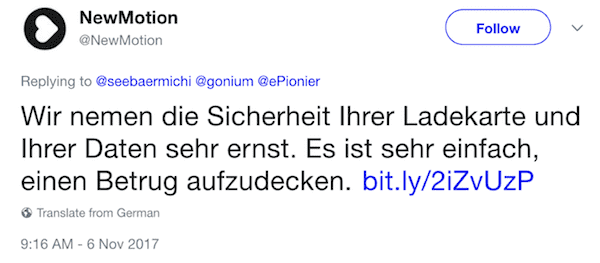

Nun, das habe ich versucht, mehrfach. Leider haben mich

Kundendienstmitarbeiter mit Floskeln wie diesen vertröstet:

Was sagen die Ladesäulenhersteller?

Auch mit denen habe ich Kontakt aufgenommen — mit mäßigem Erfolg. Ein Vertreter eines betroffenen Herstellers sagte mir ins Gesicht, das dieses Problem bekannt ist und irgendwann behoben wird. Andere haben keinerlei Handlungsbedarf gesehen. Einzig KEBA hat versprochen, mit einem Update nachzubessern.

Sind das alle Schwachstellen?

Alle, die mir aufgefallen sind. Es ist jedoch nicht auszuschließen, das es noch weitere Schwachstellen gibt.

Ich arbeite für einen Ladeverbund/Ladesäulenhersteller/Carsharing-Anbieter.

Ich bin via Email erreichbar, wir können gerne schauen, wie es nach vorne gehen kann.

Mathias Dalheimer

likes distributed & embedded systems

GPG key: B6501625

fingerprint: E7BA B68E A2D3 9B6A ECEF 4DE4 823E 0DBE B650 1625

github |

twitter